曹县 Lazarus 黑客通过“梦想工作行动”攻击了 3 家欧洲国防公司

曹县Lazarus APT组织发起了“梦想工作行动”,入侵了三家欧洲国防公司。利用虚假的招聘人员资料,诱骗员工担任无人机技术职位,旨在通过有针对性的社会工程手段获取敏感信息。

“梦想工作行动”至少自 2020 年起就一直活跃,据观察,攻击者使用社会工程技术来攻击目标,并以虚假的工作机会作为诱饵。

Lazarus APT 自 2009 年以来一直活跃,是索尼黑客攻击、WannaCry和全球网络抢劫等重大事件的幕后黑手。

ESET 报道称,Lazarus 最新的“梦想工作行动”针对的是无人机技术,这反映出曹县正在努力开发仿照西方设计的无人机。

ESET 观察到新的“梦想工作行动”(Operation DreamJob)攻击始于 2025 年 3 月,目标是三家欧洲国防公司、一家金属工程公司、一家飞机零部件制造商和一家国防承包商。

这三家欧洲国防公司生产乌克兰使用的设备,攻击者可能旨在窃取无人机和武器数据。Lazarus 通过携带木马 PDF 的虚假工作邀请获取访问权限,并部署 ScoringMathTea RAT 实现完全控制。攻击目标与无人机技术相关,表明间谍活动与曹县无人机研发工作及其与俄罗斯在乌克兰战争中的合作有关。

曹县无人机项目严重依赖逆向工程和知识产权盗窃,Saetbyol-4和Saetbyol-9等无人机模仿美国公司生产的型号。

有证据表明,曹县利用网络间谍活动窃取无人机设计和制造技术。“梦想工作行动”(Operation DreamJob)可能寻求西方无人机的专有数据,以帮助曹县不断扩大无人机生产。

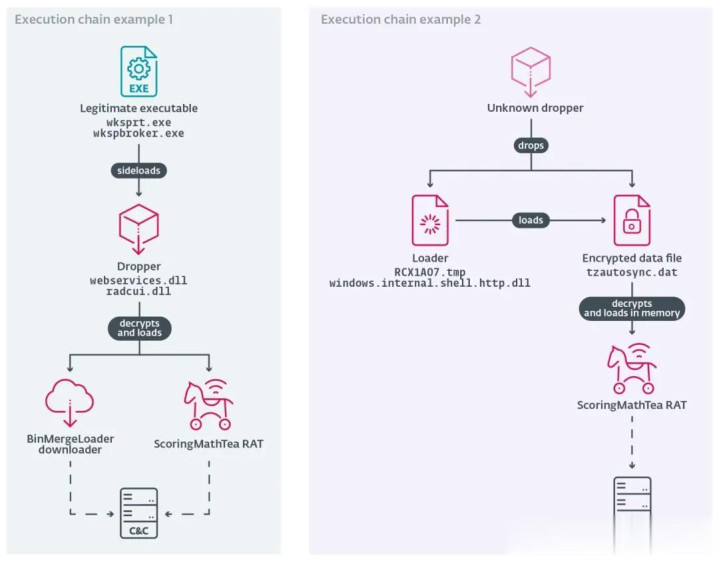

在 2025 年的“梦想工作行动”(Operation DreamJob)中,Lazarus 将工具分为两层:早期阶段的投放器/加载器/下载器,以及主阶段的有效载荷,例如 ScoringMathTea RAT。

研究人员发现了木马化的 MuPDF、TightVNC、Notepad++ 插件、libpcre 加载器、QuanPinLoader、BinMergeLoader 以及类似 DirectInput 的 dinput.dll。加载器会解密 AES-128/ChaCha20 有效载荷,并通过 MemoryModule 将其加载到内存中。

研究人员指出,主要的植入程序在磁盘上从未以未加密的形式出现。BinMergeLoader 镜像 Mandiant 的MISTPEN并滥用 Microsoft Graph 令牌。值得注意的是,提交的恶意软件来自意大利和西班牙;其中一个植入程序的内部名称为 DroneEXEHijackingLoader.dll,表明该攻击活动与无人机目标有关。

ScoringMathTea 是一个与 Lazarus 相关的 RAT,支持大约 40 个命令,结合了文件/进程控制、数据泄露和远程命令执行。

ESET 的报告指出:“Lazarus 所实现的功能通常包括:操作文件和进程、交换配置、收集受害者的系统信息、建立 TCP 连接以及执行本地命令或从 C&C 服务器下载的新有效载荷。当前版本在功能集或命令解析方面没有显著变化。因此,该有效载荷可能正在持续进行小规模的改进和错误修复。”

该恶意软件于 2022 年首次出现在以空客为主题的招聘诱饵中,此后其目标已扩展到葡萄牙、德国、印度、波兰、英国和意大利的公司。该恶意代码很可能是 Operation DreamJob 攻击的关键载荷,它通过小规模更新不断演变,并与 LightlessCan 等 Lazarus 工具共享一些特征。

近三年来,Lazarus 一直在“梦想工作行动”(Operation DreamJob)中使用 ScoringMathTea 和木马程序植入开源应用程序,实现了多态性,从而逃避检测但无法追踪溯源。尽管媒体曝光,但关键部门的员工意识仍然较低。该行动可能是为了获取与无人机相关的数据,以支持朝鲜不断扩张的无人机计划。

近三年来,Lazarus 一直在“梦想工作行动”(Operation DreamJob)中使用 ScoringMathTea 和木马程序植入开源应用程序,实现了多态性,从而逃避检测但无法追踪溯源。尽管媒体曝光,但关键部门的员工意识仍然较低。该行动可能是为了获取与无人机相关的数据,以支持朝鲜不断扩张的无人机计划。

“此外,即使媒体广泛报道“梦想工作行动”及其使用的社会工程手段,技术、工程和国防等敏感行业的员工意识水平仍不足以应对可疑招聘流程带来的潜在风险。”报告总结道。

尽管存在其他假设,但有充分理由认为,此次“梦想工作行动”在很大程度上旨在收集无人机相关技术的敏感信息。

本文链接:http://ot.kdnfho.cn/xinwendongtai/1189586.html